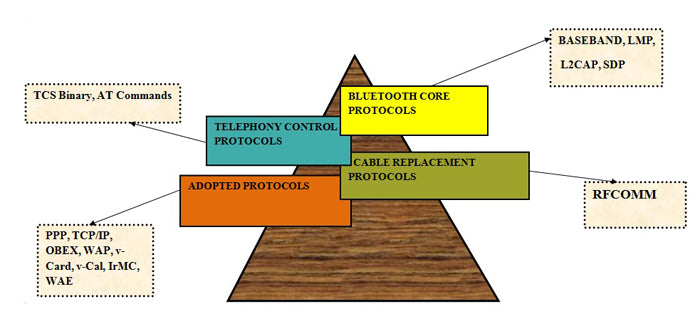

El protocolo Bluetooth se compone de varios protocolos que se pueden dividir en cuatro categorías. Cada uno de estos protocolos es responsable de un tipo específico de tarea y es independiente. En el artículo anterior sobre Bluetooth hablamos de los términos básicos, valores específicos de potencia, frecuencia, alcance y mucho más. El concepto de redes maestras, esclavas, redes Pico y redes dispersas formando redes ad-hoc. Esta parte de Bluetooth abordará los protocolos responsables del funcionamiento de la tecnología Bluetooth. Las cuatro categorías en las que se dividen estos protocolos se muestran a continuación:

Fig. 1: Diagrama de bloques que explica los protocolos Bluetooth

Protocolos principales de Bluetooth

Banda base

La banda base permite el enlace de radiofrecuencia entre dispositivos Bluetooth para formar una Pico-net. La información se intercambia en paquetes a través de Bluetooth. Un paquete es una unidad de datos binarios que transporta información requerida por el usuario y que puede enrutarse a través de una red informática. Tanto la conmutación de circuitos como la conmutación de paquetes se utilizan para transferir los paquetes en la red. Las redes de conmutación de paquetes mueven datos en bloques pequeños y separados (paquetes) según la dirección de destino de cada paquete. Cuando se reciben, los paquetes se vuelven a ensamblar en la secuencia adecuada para formar el mensaje. Las redes de conmutación de circuitos requieren conexiones punto a punto dedicadas durante las llamadas y generalmente se utilizan a través de líneas telefónicas para el intercambio.

El protocolo del administrador de enlaces

El protocolo del administrador de enlaces es responsable de establecer un enlace entre dos dispositivos Bluetooth. Esta capa de protocolo es responsable de cuestiones de seguridad como autenticación, cifrado, intercambio y verificación de claves de enlace y cifrado.

Control y adaptación de enlaces lógicos – Capa (L2CAP)

La capa de control y adaptación del enlace lógico Bluetooth admite multiplexación de nivel superior, segmentación y reensamblaje de paquetes, y grupos de comunicación y calidad de servicio. Esta capa no se responsabiliza de la fiabilidad y utiliza ARQ para garantizarla.

Protocolo de descubrimiento de servicios (SDP)

SDP es la base para el descubrimiento de servicios en todos los dispositivos Bluetooth. Esto es fundamental para todos los modelos Bluetooth porque con la información del dispositivo SDP se pueden consultar los servicios y características de los servicios y luego se puede establecer la conexión entre dos o más dispositivos Bluetooth. Otros protocolos de descubrimiento de servicios como Jini, UpnP, etc. junto con el protocolo Bluetooth SDP.

Categorías de protocolo Bluetooth

Protocolo de reemplazo de cables

RFCOMM

El protocolo RFCOMM se utiliza para la opción de reemplazo de cable en Bluetooth. Es un protocolo de transporte simple con disposiciones adicionales para emular los nueve circuitos del puerto serie RS232 en la parte L2CAP de la pila de protocolos Bluetooth. Admite una gran base para aplicaciones que utilizan comunicación en serie. Proporciona un flujo de datos confiable, múltiples conexiones, control de flujo y configuraciones de línea de cable serial.

Protocolo de control de telefonía

Especificación (TCS binario)

El protocolo binario TCS define la señalización de control de llamadas para establecer llamadas de voz y datos entre dos dispositivos Bluetooth. Es un protocolo orientado a bits.

La interfaz del controlador de host (HCI)

HCI proporciona una interfaz de comando para el controlador de banda base, el administrador de enlaces y acceso al estado del hardware y a los registros de control. La interfaz proporciona un método uniforme para acceder a los recursos de banda base de Bluetooth. La capa de transporte de control del host elimina las dependencias de transporte y proporciona una interfaz de controlador común. En la especificación principal se definen tres interfaces: USB, RS-232 y UART.

PROTOCOLOS ADOPTADOS

APP, TCP/IP

PPP, TCP, UDP e IP son protocolos de Internet estándar definidos por el IETF. Se utilizan como protocolos de capa inferior para transportar paquetes o datagramas en sus direcciones IP especificadas. OBEX

OBEX es un protocolo de sesión definido por IrDA. Este protocolo también lo utiliza Bluetooth, lo que permite que la aplicación utilice tecnologías de radio Bluetooth o IrDA.

WAP/WAE

Bluetooth se puede utilizar como tecnología de transporte para el transporte entre un cliente WAP y un servidor WAP cercano. WAP opera sobre la pila Bluetooth usando PPP y el conjunto de protocolos TCP/IP.

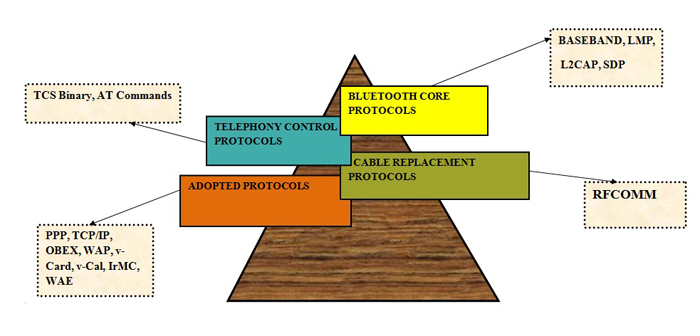

Cada uno de estos protocolos está organizado claramente como capas, una encima de la otra, formando una pila de protocolos. Una pila es un montón de objetos o cosas dispuestas de manera ordenada.

Por lo tanto, Bluetooth se define como una arquitectura de protocolo en capas porque cada capa admite la capa superior e inferior. La pila de protocolos completa consta de protocolos específicos de Bluetooth que están claramente definidos o desarrollados para Bluetooth, como LMP, y protocolos no específicos de Bluetooth, que están diseñados para permitir la reutilización de protocolos existentes para múltiples funciones. Se pueden utilizar protocolos no específicos con muchas otras plataformas como WAP, UDP y OBEX. Se utilizaron para acelerar el desarrollo del protocolo Bluetooth en capas superiores, mientras se adaptaban para funcionar con dispositivos Bluetooth y garantizaban la interoperabilidad. A continuación se muestra el resumen de las capas de Bluetooth y los protocolos asociados a ellas.

Figura 2: Una descripción general de varias capas de Bluetooth y protocolos asociados

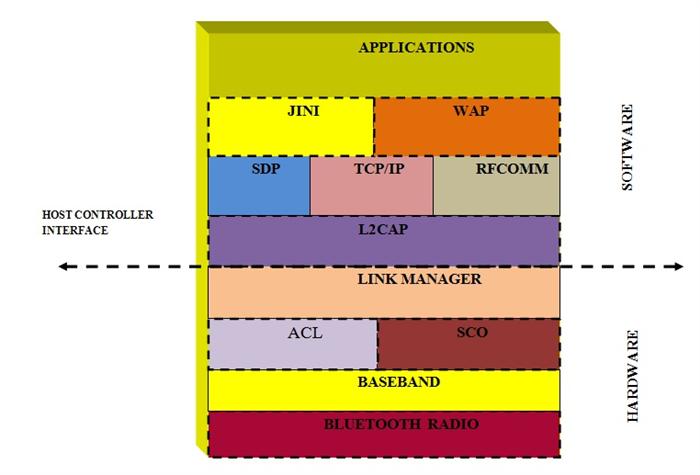

Figura 3: Diagrama de bloques que muestra varias capas y funciones de Bluetooth

Cada una de las capas especificadas anteriormente es importante en la comunicación Bluetooth y tiene un circuito interno para realizar la tarea deseada. En esta sección cubriremos los detalles internos de todas las capas.

Detalles internos de los protocolos Bluetooth.

radio bluetooth

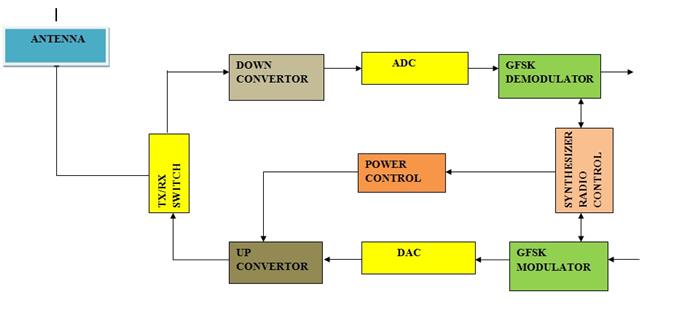

La radio Bluetooth proporciona una interfaz eléctrica para transferir paquetes en una frecuencia portadora modulada utilizando servicios de operadores inalámbricos como CDMA, GSM. La radio opera en la banda de 2,4 GHz. Requiere una antena eficiente para transmisión y recepción, una interfaz de RF que incluye un convertidor UP, un convertidor Down, un controlador de potencia, un modulador GFSK y un interruptor transmisor/receptor.

IC de módem de radio Bluetooth

El radiomódem realiza modulación y demodulación GFSK, recuperación de símbolos y temporización de cuadros. Cuenta con un transceptor de radio totalmente integrado y un sintetizador de salto de frecuencia en un solo chip. En el sistema de la vida real, las señales que viajan entre las antenas son de frecuencia mucho más alta y de radiofrecuencia conocida. Por lo tanto, para disminuir el rango de frecuencia, normalmente se utilizan circuitos analógicos para una conversión descendente en el extremo del receptor y una conversión ascendente similar en el extremo de la transmisión. Hay un convertidor analógico a digital en el lado del receptor para llevar la señal al dominio digital. Luego se pasa al demodulador GFSK. El esquema de modulación de Bluetooth es GFSK (codificación por desplazamiento de frecuencia gaussiana). La modulación por cambio de frecuencia gaussiana (GFSK) es un método de modulación para la comunicación digital que se encuentra en muchos estándares como Bluetooth, DECT y Wavenis. Minimiza la complejidad del transreceptor utilizando uno para el desplazamiento de frecuencia positivo y cero para el desplazamiento de frecuencia negativo. El IC también contiene un sintetizador de salto de frecuencia en el mismo chip.

Figura 4: Diagrama de bloques de varias funciones en el radiomódem Bluetooth

CANALES DE BANDA Y RADIO

La radio Bluetooth funciona en la banda ISM de 2,4 GHz. En EE. UU. y Europa, hay disponible una banda de 83,5 MHz. Hay 79 canales separados por 1 MHz. Japón, España y Francia solo utilizan 23 canales separados por 1 MHz.

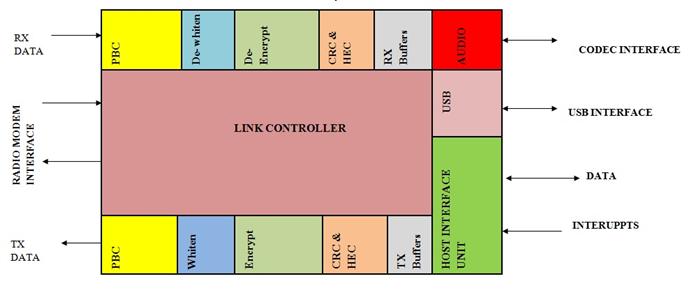

Banda base

Esta es la parte más importante del protocolo Bluetooth. La banda base es la capa física de Bluetooth que gestiona los canales y enlaces físicos. La banda base se encuentra encima de la radio Bluetooth. El CI controlador de enlace Bluetooth se utiliza para implementar el protocolo de banda base y las funciones e interfaces con el CI del módem de radio Bluetooth. El controlador de enlaces elige sabiamente los enlaces y canales que se utilizarán y mejora el rendimiento de las aplicaciones. Se sincroniza con la capa superior, es decir, el administrador de enlaces para realizar rutinas a nivel de enlace, como conexiones de enlace y control de energía. Del lado del receptor, realiza detección de errores, blanqueamiento de datos, selección de saltos y seguridad Bluetooth. El hardware del controlador realiza funciones básicas como paginación repetitiva, consultas y escaneos de páginas y consultas. También proporciona una interfaz USB y de audio para el sistema host.

Figura 5: Diagrama que muestra varias funciones de la capa de banda base en Bluetooth

La banda base también administra enlaces, maneja paquetes y realiza búsquedas y consultas para acceder y consultar dispositivos Bluetooth. El transmisor aplica multiplexación por división de tiempo además de división de frecuencia (salto de frecuencia). En el modo de conexión normal, el maestro comienza en ranuras pares y el esclavo usa ranuras impares. Hay dos tipos de enlaces: enlaces ACL y SCO. Un enlace es un circuito de extremo a extremo de dos puntos que conecta a los usuarios finales y les permite comunicarse incluso cuando se utilizan dos rutas físicas separadas. Pasemos a los enlaces ACL y SCO utilizados en la capa de banda base.

Enlaces ACL: asíncronos sin conexión

Los enlaces ACL son un enlace punto a multipunto entre el maestro y todos los esclavos que participan en la piconet. Los enlaces ACL transportan información de datos y solo puede existir un enlace. Se permite la retransmisión de paquetes de datos en enlaces ACL.

Enlaces SCO – enlace de conexión síncrona

Los enlaces SCO son un enlace simétrico punto a punto entre un maestro y un único esclavo. Puede transportar datos e información de voz, pero principalmente transporta información de voz. El maestro puede admitir hasta dos o tres enlaces SCO. Los paquetes SCO nunca se retransmiten.

CANALES LÓGICOS

Un canal es una comunicación bidireccional de alta velocidad entre dos dispositivos. Por ejemplo, una computadora y su dispositivo periférico. Hay cinco tipos diferentes de canales presentes en Bluetooth que se pueden utilizar para transferir diferentes tipos de información. Los canales LC (canal de control) y LM (administrador de enlaces) se utilizan en la parte de la comunicación a nivel de enlace. UA, UI y US se utilizan para transportar información de usuario asincrónica, isosincrónica y sincrónica.

DIRECCIÓN BLUETOOTH

Una dirección es un nombre o token que identifica un componente en la red. Básicamente, hay cuatro direcciones de dispositivos, como se muestra a continuación.

|

BD-DIRECCIÓN |

Dirección de dispositivo Bluetooth de 48 bits (estándar IEEE802). Se divide en LAP (parte inferior de la dirección de 24 bits), UAP (parte superior de la dirección de 8 bits) y NAP (parte no significativa de la dirección de 16 bits). |

|

AM-DIRECCIÓN

|

Dirección de miembro activo de 3 bits. El AM_ADDR totalmente cero es para mensajes de difusión. |

|

PM-DIRECCIÓN |

Dirección de miembro de 8 bits asignada a esclavos estacionados |

|

AR-DIRECCIÓN |

Lo utiliza el esclavo estacionado para determinar si se le permite enviar mensajes de acceso. |

Un desglose de los campos de dirección de Bluetooth:

|

24 |

8 |

dieciséis |

|

REGAZO |

|

|

UAP |

SIESTA |

PAQUETES BLUETOOTH

Los datos en piconets se transmiten en paquetes. A continuación se muestra un paquete.

|

CÓDIGO DE ACCESO (72) |

ENCABEZADO (54) |

CARGA ÚTIL (0-2745) |

El shortcode se utiliza para sincronización horaria, paginación y consultas. Hay tres tipos diferentes de códigos cortos; Código de acceso al canal que identifica una piconet; El código de acceso del dispositivo se utiliza para paginación y sus respuestas y el código de acceso de consulta son para fines de consulta. El encabezado contiene información de confirmación de paquetes, numeración de paquetes, control de flujo, dirección esclava e información de verificación de errores. La carga útil del paquete representa el campo de voz, el campo de datos o ambos. Hay cinco tipos comunes de paquetes, cuatro paquetes SCO y siete paquetes ACL.

|

SEÑOR. NO. |

NOMBRE |

TIPO |

DESCRIPCIÓN |

|

1

|

COMÚN |

YO IBA |

Carga el código de acceso al dispositivo (DAC) o el código de acceso a la consulta (IAC). Ocupa un espacio. |

|

dos |

COMÚN |

NULO |

El paquete NULL se utiliza para obtener información de control de flujo y enlace y no tiene carga útil. Ocupa un espacio. No reconocido. |

|

3 |

COMÚN |

ENCUESTA |

Sin carga útil. Reconocido. Utilizado por el maestro para consultar a los esclavos para ver si están activos o no. Ocupa un espacio. |

|

4 |

COMÚN |

FSE |

Un paquete de control especial para revelar la dirección del dispositivo Bluetooth y el reloj del remitente. Se utiliza en respuesta de página maestra, respuesta de consulta y sincronización de salto de frecuencia. |

|

5 |

COMÚN |

DM1 |

Para soportar mensajes de control sobre cualquier tipo de enlace y también transportar datos habituales del usuario. Ocupa un espacio . |

|

6 |

OCS |

HV1 |

Lleva 10 bytes de información. Normalmente se utiliza para la transmisión de voz. Codificación 1/3 FEC. Ocupa un espacio. |

|

7 |

OCS |

HV2 |

Lleva 20 bytes de información. Normalmente se utiliza para la transmisión de voz. 2/3 codificados FEC. Ocupa un espacio. |

|

8 |

OCS |

HV3 |

Lleva 30 bytes de información. Normalmente se utiliza para la transmisión de voz. No codificado FEC. Ocupa un espacio. |

|

9 |

OCS |

DVD |

Paquete combinado datos-voz. Campo de voz no protegido por FEC. Campo de datos 2.3 codificado FEC. El campo de voz nunca se retransmite, pero el campo de datos sí. |

|

10 |

ACV |

DM1 |

Lleva 18 bytes de información. 2/3 codificados FEC. Ocupa un espacio. |

|

11 |

ACV |

DH1 |

Lleva información de 28 bytes. No codificado FEC. Ocupa un espacio. |

|

12 |

ACV |

DM3 |

Lleva 123 bytes de información. 2/3 codificados FEC. Ocupa tres espacios. |

|

13 |

ACV |

DH3 |

Lleva 185 bytes de información. No codificado FEC. Ocupa tres espacios. |

|

14 |

ACV |

DM5 |

Lleva 226 bytes de información. 2/3 codificados FEC. Ocupa cinco espacios. |

|

15 |

ACV |

DH5 |

Lleva 341 bytes de información. No codificado FEC. Ocupa cinco vacantes . |

|

dieciséis |

ACV |

AUX1 |

Lleva 30 bytes de información. Se parece al DH1, pero sin el código CRC. Ocupa un espacio. |

Protocolos principales de Bluetooth

ERROR DE CORRECCIÓN

Hay tres tipos de esquemas de corrección de errores: FEC de tasa 1/3, FEC 2/3 y esquema ARQ. A una velocidad de 1/3, cada bit se repite tres veces para lograr redundancia, a una velocidad de 2/3 se genera un polinomio para codificar el código de 10 bits en un código de 15 bits y, en el esquema ARQ, se transmite un paquete hasta que se recibe un acuse de recibo. recibió. Utiliza valores de confirmación positivos y negativos estableciendo valores ARQN apropiados. Si se excede el tiempo de espera, el dispositivo Bluetooth libera el paquete y pasa al siguiente.

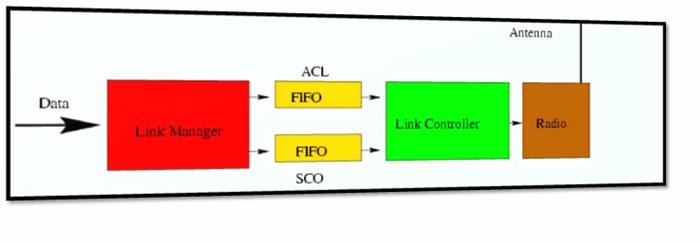

CONTROL DE FLUJO Y SINCRONIZACIÓN

Bluetooth utiliza el concepto de colas FIFO de primero en entrar, primero en salir en enlaces ACL y SCO para transmisión y recepción. El administrador de enlaces llena las colas y el controlador de enlaces las vacía automáticamente.

Figura 6: Control de flujo y sincronización en el protocolo Bluetooth Core

Si las colas de recepción están llenas, se utiliza el control de flujo para evitar la pérdida de paquetes y la congestión. Si no se reciben datos, el controlador de enlace del receptor transmite una indicación de PARADA al encabezado del paquete de retorno. Cuando el transmisor recibe la indicación STOP, congela sus colas FIFO. Nuevamente, cuando el receptor está listo, envía un paquete que reanuda el flujo.

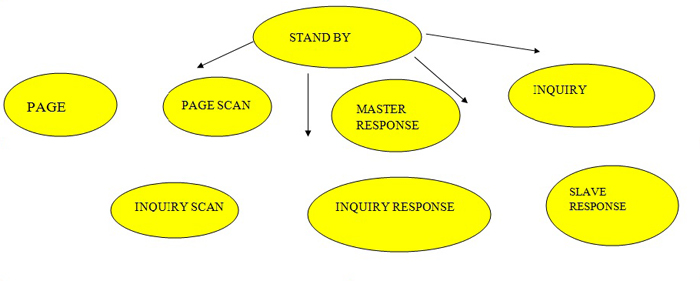

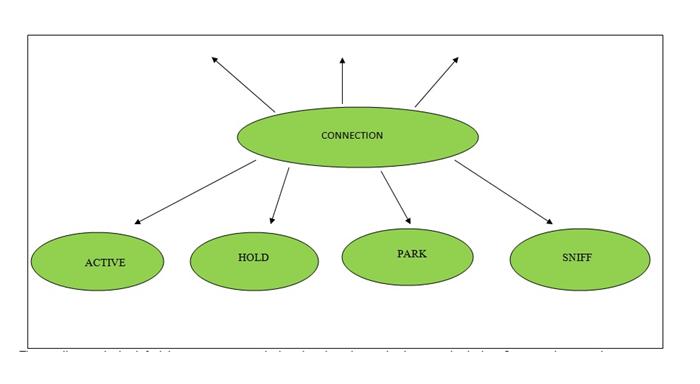

ESTADOS CONTROLADORES

Estado es el último estado conocido o actual de una solicitud o proceso. Bluetooth funciona en dos estados: Stand by y Connect. Hay siete subestados que se utilizan para agregar esclavos o realizar conexiones en Pico-net. Se muestran en la figura:

Figura 7: Estado de espera utilizado en el protocolo Bluetooth Core

Figura 8: Imagen que muestra el estado del controlador de conexión utilizado en el sistema Bluetooth

El estado de espera es el estado predeterminado de bajo consumo que se utiliza cuando no hay interacción entre dispositivos. En el estado de conexión, el maestro y el esclavo pueden intercambiar paquetes utilizando el código de acceso al canal.

|

NOMBRE |

DESCRIPCIÓN |

|

PÁGINA |

El maestro utiliza este subestado para activar y conectarse a un esclavo. El maestro envía mensajes de localización transmitiendo el código de acceso al dispositivo (DAC) del esclavo en diferentes canales de salto. |

|

VERIFICACIÓN DE PÁGINA |

En este subestado, un esclavo escucha su propio código de acceso al dispositivo (DAC) durante la ventana de escaneo. El esclavo escucha en una frecuencia de un solo salto (derivada de su secuencia de salto de página) en esta ventana de escaneo |

|

LA RESPUESTA DEL ESCLAVO |

El esclavo responde al mensaje de búsqueda del maestro en este subestado, lo que ocurre si el esclavo se correlaciona en el subestado de exploración de búsqueda con el mensaje de búsqueda del maestro. El esclavo ingresa al estado de Conexión después de recibir el paquete FHS del maestro. |

|

RESPUESTA MAESTRA |

El maestro alcanza este subestado después de recibir la respuesta del esclavo al mensaje de la página. El maestro envía un paquete FHS al esclavo y si el esclavo responde, el maestro ingresa al estado de Conexión . |

|

INVESTIGACIÓN |

La consulta se utiliza para encontrar la identidad de dispositivos Bluetooth cercanos. La unidad de descubrimiento recopila las direcciones de los dispositivos Bluetooth y los relojes de todas las unidades que responden al mensaje de consulta. |

|

VERIFICACIÓN DE CONSULTA |

En este estado, los dispositivos Bluetooth escuchan consultas de otros dispositivos. En este dispositivo de escaneo puede escuchar el código de acceso a consultas generales (GIAC) o los códigos de acceso a consultas dedicados (DIAC). |

|

RESPUESTA A LA ENCUESTA |

Para la investigación, sólo responde el esclavo, pero no el amo. El esclavo responde con el paquete FHS que contiene el código de acceso del dispositivo esclavo, el reloj nativo y alguna otra información del esclavo. |

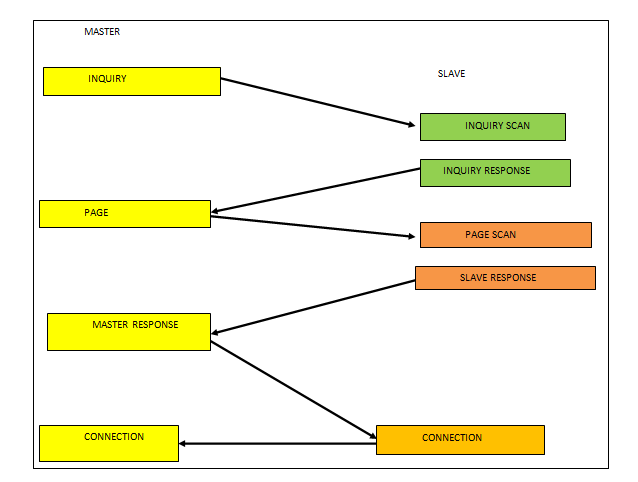

Figura 9: Diagrama de bloques que explica cómo se establece la conexión entre dos dispositivos Bluetooth

Una conexión entre dos dispositivos sigue un camino particular. El primer maestro pregunta sobre los dispositivos Bluetooth dentro del alcance. Si algún dispositivo Bluetooth está escuchando estas consultas (subestado de exploración de consultas), responderá al maestro enviando información de dirección y reloj (paquete FHS) al estado 9 de respuesta de consulta del maestro. Después de enviar la información, el esclavo comienza a escuchar los mensajes de búsqueda. desde el maestro (escaneo de página). Luego, el maestro, después de descubrir los dispositivos Bluetooth dentro del alcance, puede localizar estos dispositivos (subestado de búsqueda) para configurar la conexión. El esclavo en modo de exploración de búsqueda responderá si el maestro lo busca (subestado de respuesta del esclavo). El maestro después de recibir la respuesta del esclavo puede responder transmitiendo el maestro en tiempo real, los maestros BD-ADDR, los bits de paridad y la clase de dispositivo (paquete FHS). Una vez que ambos reciban este paquete FHS, ingresarán al estado de conexión.

ESTADO DE CONEXIÓN

Un estado de conexión comienza con un paquete enviado por el maestro para verificar si el esclavo ha cambiado a la sincronización del maestro y al salto de frecuencia de canal. El esclavo puede responder enviando cualquier tipo de paquete. Varios estados de conexión son

|

ACTIVAR |

En este modo, tanto el maestro como el esclavo participan activamente en el canal escuchando, transmitiendo o recibiendo. Maestro y esclavo se sincronizan entre sí. |

|

OLER |

En este modo, el esclavo, en lugar de escuchar el mensaje del maestro a ese esclavo, rastrea los intervalos de tiempo especificados para sus mensajes. Por lo tanto, puede entrar en modo de suspensión para ahorrar energía. |

|

SOSTENER |

En este modo, un dispositivo temporal no admite paquetes ACL y entra en modo de suspensión de bajo consumo de energía para permitir actividades como escaneo de páginas, consulta de páginas, etc. |

|

PARQUE |

Cuando el esclavo no quiere participar en Pico-net pero aún quiere sincronizarse en el canal, entra en modo de estacionamiento, que es una actividad de bajo consumo. |

Protocolos de sustitución de cables

SEGURIDAD

La seguridad de Bluetooth es muy importante para habilitar puertas sin llave y hipermercados con facturación automática. En la capa de enlace se mantiene mediante autenticación y cifrado. Primero, un dispositivo se autentica emitiendo un desafío y luego otro dispositivo debe enviar una respuesta a ese desafío. El BD-ADDR y la clave de enlace se comparten entre ellos. Después de la autenticación, se puede utilizar el cifrado para la comunicación. Hay cuatro tipos de claves: combinación, unidad, temporal e inicialización.

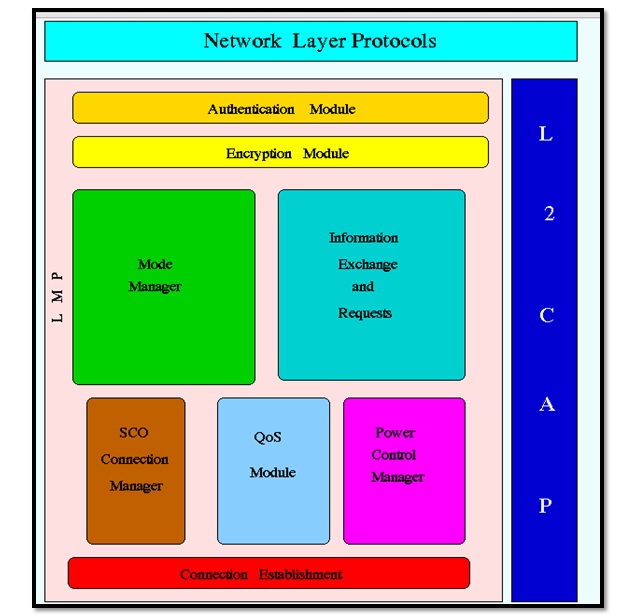

Administrador y controlador de enlaces

El administrador de enlaces se utiliza para gestionar la seguridad, la configuración y el control de los enlaces. Se comunica con otro administrador de enlaces para intercambiar información y mensajes de control a través del controlador de enlaces utilizando algunos comandos de nivel de enlace predefinidos. Una vez configurada la conexión, se pueden crear hasta tres conexiones SCO entre ellas, o se puede cambiar su modo, ya sea a un modo de bajo consumo de energía o a un modo de prueba (estos son útiles para certificar dispositivos Bluetooth por parte de las autoridades y para realizar pruebas). dispositivos en la línea de producción de un fabricante). Cuando la conexión ya no es necesaria, LMP puede provocar la desconexión.

Tiene menos soporte para capas superiores, pero se puede mejorar utilizando una interfaz de capa superior que le permita ejecutar algoritmos para la gestión de modos (estacionamiento, retención, detección, reactivación), gestión de seguridad, QoS, etc. entonces el administrador de enlace puede negociar con otro administrador de enlace sobre el control de energía y ambos pueden ingresar al mismo modo de acuerdo con el algoritmo predefinido.

El Link Manager (LM) convierte comandos en operaciones a nivel de banda base, gestionando las siguientes operaciones.

1) Adjunte esclavos a Pico-nets y asigne sus direcciones de miembros activos.

2) Romper conexiones para desconectar los esclavos de una Pico-net.

3) Configuración del enlace, incluidos los conmutadores Maestro/Esclavo

4) Establecimiento de enlaces ACL y SCO.

5) Colocar las conexiones en modos de bajo consumo: Hold, Sniff y Park.

6) Controlar los modos de prueba.

Módulo de autenticación

Es un proceso de identificación de un dispositivo en una red generalmente basado en el nombre de usuario y la contraseña para garantizar la seguridad. También es una forma de permitir que los dispositivos de un sistema en red obtengan acceso a otro dispositivo. El protocolo del administrador de enlaces garantiza la autenticación en la red Pico-net o scatter net.

Módulo de cifrado

Traducir datos a un código secreto se conoce como cifrado. Es la forma más efectiva de lograr la seguridad de los datos porque necesitamos una clave secreta o contraseña que nos permita descifrarlos. Los datos no cifrados son texto sin formato, mientras que el descifrado se denomina texto cifrado.

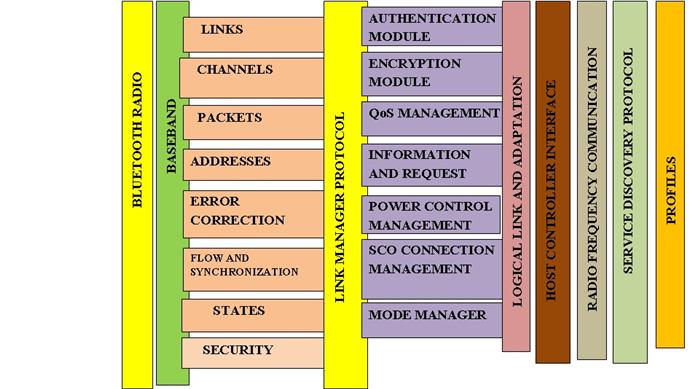

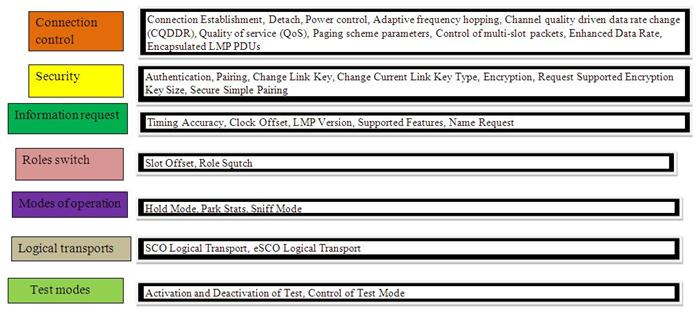

Además de la autenticación y el cifrado, existen muchas otras funciones, como se muestra en la figura.

Figura 10: Diagrama de bloques que muestra varias funciones de los protocolos de reemplazo de cables Bluetooth

Todas las funciones se especifican a continuación.

Protocolos adoptados

Figura 11: Resumen de protocolos adoptados por Bluetooth

INTERFAZ DEL CONTROLADOR HOST

HCI es una interfaz de comando para banda base, administrador de enlaces y acceso a registros de control y estado del hardware. Esta interfaz proporciona un método uniforme para acceder a los recursos de banda base de Bluetooth.

CAPA DE CONEXIÓN LÓGICA Y ADAPTACIÓN

El Protocolo de adaptación y control de enlace lógico (L2CAP) acepta datos de las capas superiores de la pila Bluetooth y las aplicaciones y los envía a través de las capas inferiores. Pasa paquetes a la interfaz del controlador de host (HCI) o, en un sistema sin host, L2CAP pasa paquetes directamente al administrador de enlaces. Estas son algunas funciones que realiza L2CAP.

· Multiplexar protocolos de capa superior y permitirles compartir enlaces de capa inferior. L2CAP utiliza el campo PSM en el comando de solicitud de conexión L2CAP. L2CAP puede multiplexar solicitudes de conexión a protocolos de capa superior, como el Protocolo de descubrimiento de servicios, RFCOMM y Control de telefonía.

· Segmentación y reensamblaje para permitir la transferencia de paquetes más grandes.

Se utiliza para mejorar la eficiencia al admitir un tamaño máximo de unidad de transmisión mayor que el paquete de banda base más grande. L2CAP segmenta los paquetes de la capa superior en fragmentos que pueden pasarse al administrador de enlaces para su transmisión y vuelve a ensamblar estos fragmentos en paquetes L2CAP utilizando la información proporcionada por HCI y el encabezado del paquete.

· Gestión de grupos y transmisión unidireccional a un grupo de otros dispositivos Bluetooth

{C}r · Gestión de la calidad del servicio para protocolos de capa superior.

{W}{ · Eventos y comandos L2CAP

L2CAP opera utilizando eventos y comandos que recibe o transmite hacia/desde capas superiores o inferiores. Estos eventos pueden ser una solicitud de conexión, una solicitud de escritura de datos o una solicitud de desconexión. La capa inferior puede informar a L2CAP sobre conexiones entrantes, solicitudes y desconexiones. Si el L2CAP de una unidad necesita comunicarse con otro L2CAP, utilizará algunos comandos especiales llamados comandos de señalización.

Varios comandos de señalización utilizados en L2CAP son

|

CÓDIGO |

DESCRIPCIÓN |

|

0*00 |

RESERVADO |

|

0*01 |

RECHAZO DE COMANDO |

|

0*02 |

SOLICITUD DE CONEXIÓN |

|

0*03 |

RESPUESTA DE CONEXIÓN |

|

0*04 |

SOLICITUD DE CONFIGURACIÓN |

|

0*05 |

ESTABLECER RESPUESTA |

|

0*06 |

SOLICITUD DE DISCINECCIÓN |

|

0*07 |

RESPUESTA DE DESCONEXIÓN |

|

0*08 |

SOLICITUD DE ECO |

|

0*09 |

RESPUESTA DE ECO |

|

0*0a |

PEDIDO DE INFORMACIÓN |

|

0*0b |

RESPUESTA INFORMATIVA |

Protocolo de control de telefonía

RFCOMM

El protocolo RFCOMM se utiliza para la opción de reemplazo de cable en Bluetooth. Es un protocolo de transporte simple con disposiciones adicionales para emular los 9 circuitos del puerto serie RS232 en la parte L2CAP de la pila de protocolos Bluetooth. Admite una gran base para aplicaciones que utilizan comunicación en serie. Proporciona un flujo de datos confiable, múltiples conexiones, control de flujo y configuraciones de línea de cable serial. Hay dos tipos de dispositivos que se pueden conectar usando RFCOMM

Dispositivo 1: estos son los puntos finales de comunicación, como computadoras e impresoras.

Dispositivo 2 – son aquellos que forman parte del segmento de comunicación

Protocolo de descubrimiento de servicios (SDP)

SDP es la base para el descubrimiento de servicios en todos los dispositivos Bluetooth. Esto es fundamental para todos los modelos Bluetooth porque con la información del dispositivo SDP se pueden consultar los servicios y características de los servicios y luego se puede establecer la conexión entre dos o más dispositivos Bluetooth. Otros protocolos de descubrimiento de servicios como Jini, UpnP, etc. junto con el protocolo Bluetooth SDP.

Protocolo de transporte de control de audio/vídeo (AVCTP)

Los botones de control de música de unos auriculares estéreo utilizan este protocolo para controlar el reproductor de música. Se utiliza por control remoto para transferir comandos AV/C a través de un canal L2CAP. En la pila de protocolos, AVCTP está vinculado a L2CAP.

Protocolo de transporte de datos de audio/vídeo (AVDTP)

También está vinculado a la capa L2CAP para que lo utilice Advanced Audio Distribution para transmitir música a auriculares estéreo en la capa L2CAP.

Intercambio de objetos (OBEX)

OBEX es un protocolo de sesión definido por IrDA. Este protocolo también lo utiliza Bluetooth, lo que permite que la aplicación utilice tecnologías de radio Bluetooth o IrDA.

PERFIL BLUETOOTH

Es una especificación que decide cómo un dispositivo utiliza la tecnología Bluetooth. El perfil proporciona estándares que siguen los fabricantes para permitir que los dispositivos utilicen Bluetooth en un parámetro previsto. Un perfil de Bluetooth reside en la especificación principal de Bluetooth y (opcionalmente) en protocolos adicionales. Aunque el perfil puede utilizar ciertas características de la especificación principal, las versiones específicas de los perfiles rara vez están vinculadas a versiones específicas de la especificación principal. Por ejemplo, existen implementaciones de HFP1.5 que utilizan las especificaciones principales de Bluetooth 2.0 y Bluetooth 1.2. Ejemplos de perfiles son

Protocolo de atributos de baja energía (ATT)

Es similar al SDP, pero especialmente adaptado y simplificado para Bluetooth Low Energy. Permite a un cliente leer y/o escribir ciertos atributos expuestos por el servidor de una manera no compleja y de bajo consumo. Vinculado a L2CAP.

Protocolo de administrador de seguridad de bajo consumo (SMP)

Esto lo utilizan las implementaciones de Bluetooth Low Energy para el emparejamiento y distribución de claves específicas de transporte. En la pila de protocolos, SMP está vinculado a L2CAP.